1。ARP协议简介

ARP的全名是“地址分辨率协议”。 ARP在以太网环境中起作用。以太网环境中的数据传输取决于MAC地址,而不是我们熟悉的IP地址。每个具有IP地址和MAC地址(世界上唯一)的计算机都是必不可少的。将我们知道的IP地址转换为MAC地址是ARP协议的作业。

2。查询ARP协议原理目标主机的MAC地址的步骤

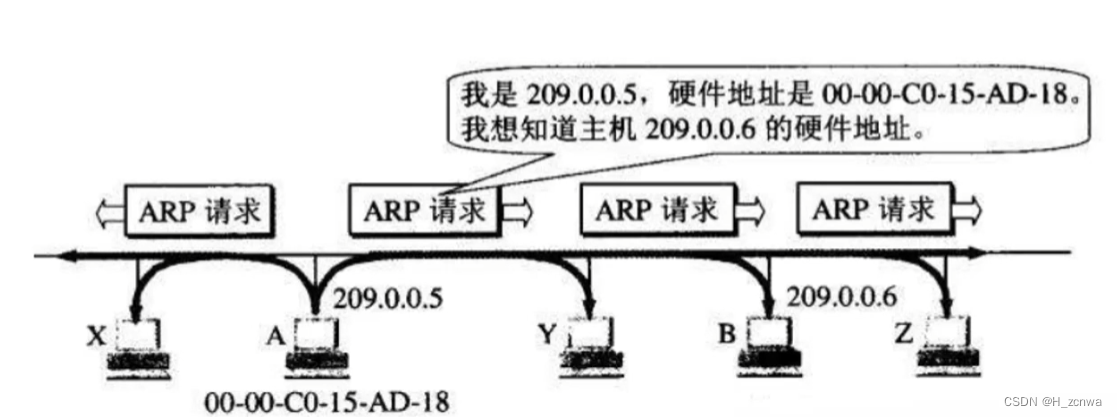

1。ARP进程广播并在此LAN上发送ARP请求数据包。

2。在此LAN上运行的主机上运行的所有ARP进程都会收到ARP请求数据包。

3。如果主机B的IP地址与ARP请求数据包中要查询的IP地址一致,则接受ARP请求数据包,并将Unicast发送给主机A的ARP响应数据包。

4。主机A将从主机B接收到相应的ARP数据包后,它将从主机B的IP地址写入其ARP缓存中的硬件地址的映射。

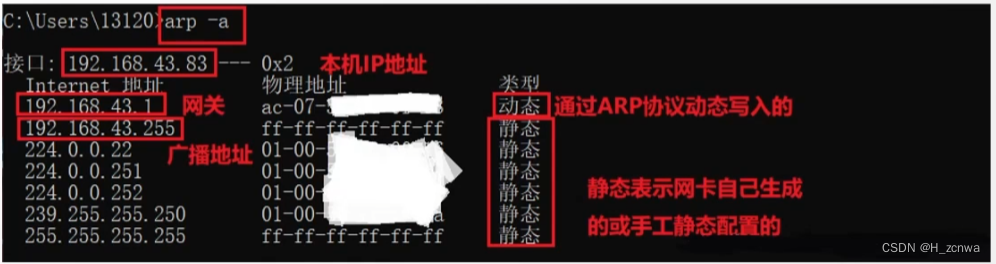

在Windows系统中,我们可以通过ARP -A查看ARP缓存表信息。

将新设备连接到此网络段并与此主机进行通信时云开·全站体育app登录,将更新ARP表。

我基本上引入了ARP协议的工作机制。让我们从如何进行ARP攻击开始。

3。ARP攻击ARP攻击原则

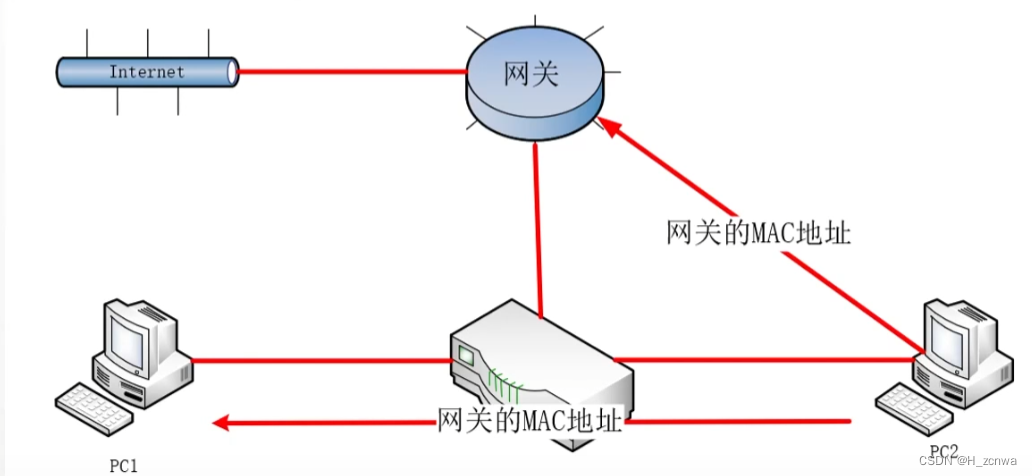

ARP攻击是为IP地址和MAC地址之间的对应关系,这使得网络无法正常通信。下图显示了ARP攻击原则:

ARP欺骗方法1。伪装成网关

Trick Original Man伪装自己(或其他非门户主机)作为网关,并将ARP答复消息发送给LAN的目标主机。由于ARP协议,只要我们发送的IP地址正确,LAN中的主机就会相信我们发送的内容。 MAC地址是网关的MAC地址,该地址使LAN中的主机错误地认为欺骗源的MAC地址是网关的MAC地址,并发送所有应该流到网关的数据欺骗来源。由于ARP遵循优先级的原则,只要我们继续发送ARP欺骗数据包,我们将能够涵盖正常的响应消息并实现欺骗的目的。

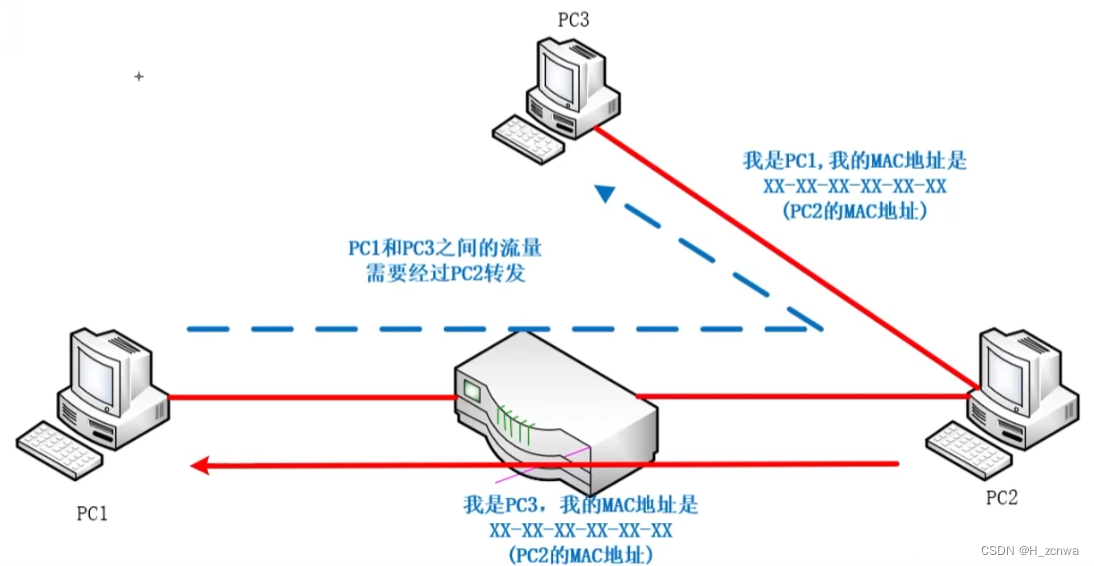

2。伪装成主机

欺骗源2伪装为LAN中的另一个主机3kaiyun全站网页版登录,替换了与主机3的IP地址相对应的MAC地址的MAC地址,其MAC地址与SPOOF源C的IP地址相对应,因此LAN中的主机1被发送到主机3。所有消息流到主机2的欺骗过程如图所示:

由于我们发送到PC1和PC3的IP地址是真实PC3和PC1的IP地址,因此他们都相信我们发送的MAC地址。在这种情况下,PC1最初发送给PC3或PC3到PC1的流量将通过我们的PC2,这将实现ARP欺诈。

4. EtterCap工具及其使用简介

EtterCap是一种中间人的专业人物攻击工具。它使用ARP的缺陷来攻击,充当目标主机和服务器之间的中介,嗅到两者之间的数据流量,并从中窃取目标主机的数据。该工具具有两种模式:窗口操作和文本。

窗口模式

EtterCap -G启动使用根本权限的启动命令

┌──(root㉿kali2023)-[~]

└─# ettercap -G

ettercap 0.8.3.1 copyright 2001-2020 Ettercap Development Team

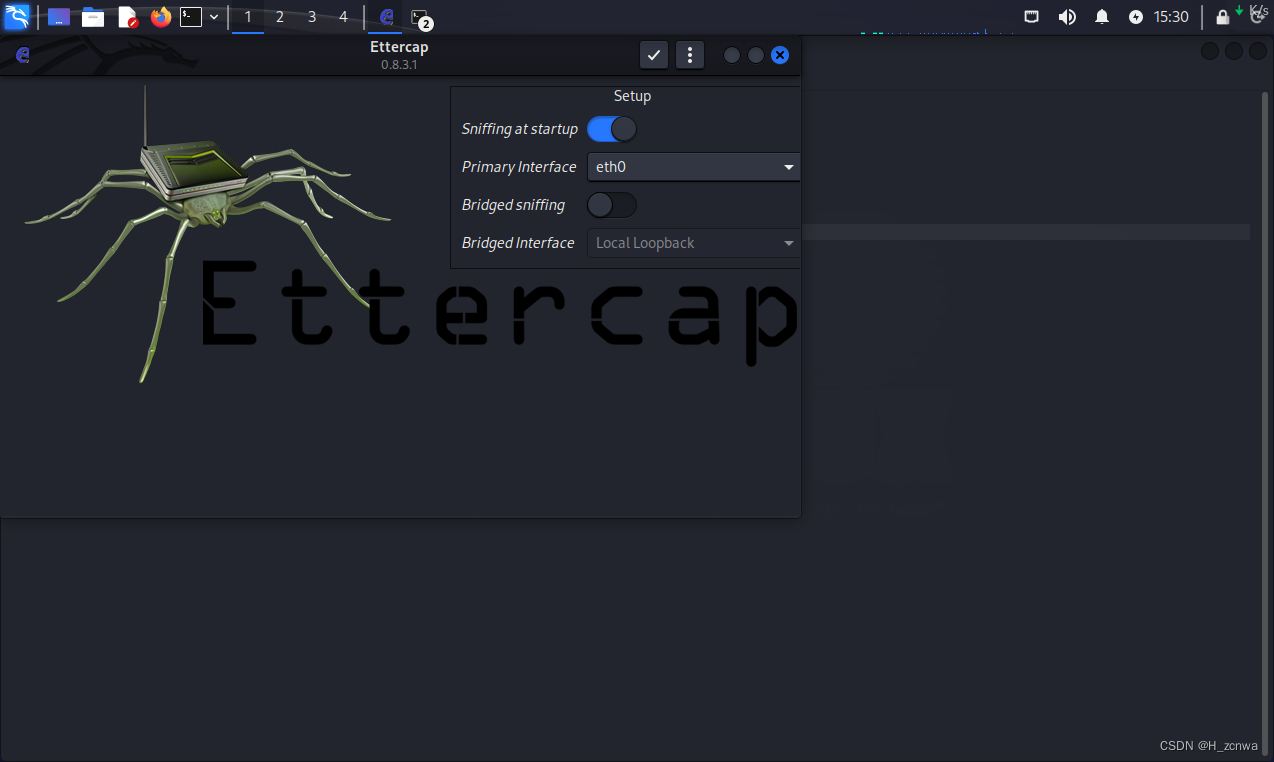

输入后,默认情况下应配置的页面是设置默认网络卡的位置。这应该是我在这里使用的Kali使用的实验,因此默认网络卡是ETH0。单击√以启动主机发现。

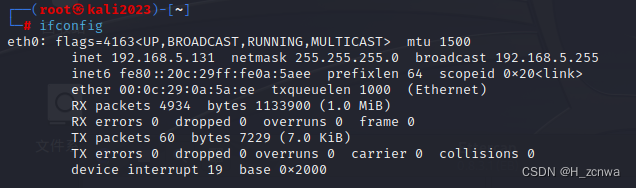

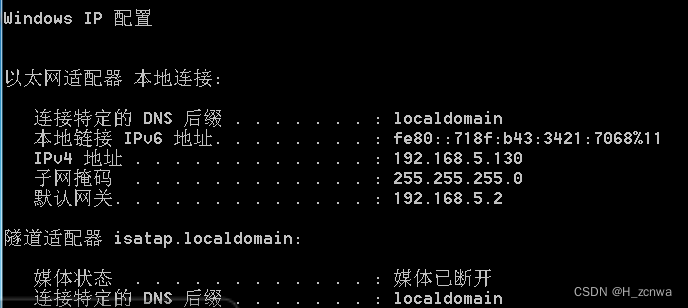

我们在这里使用的攻击机是Kali2023,目标机是Win7,IP配置如下:

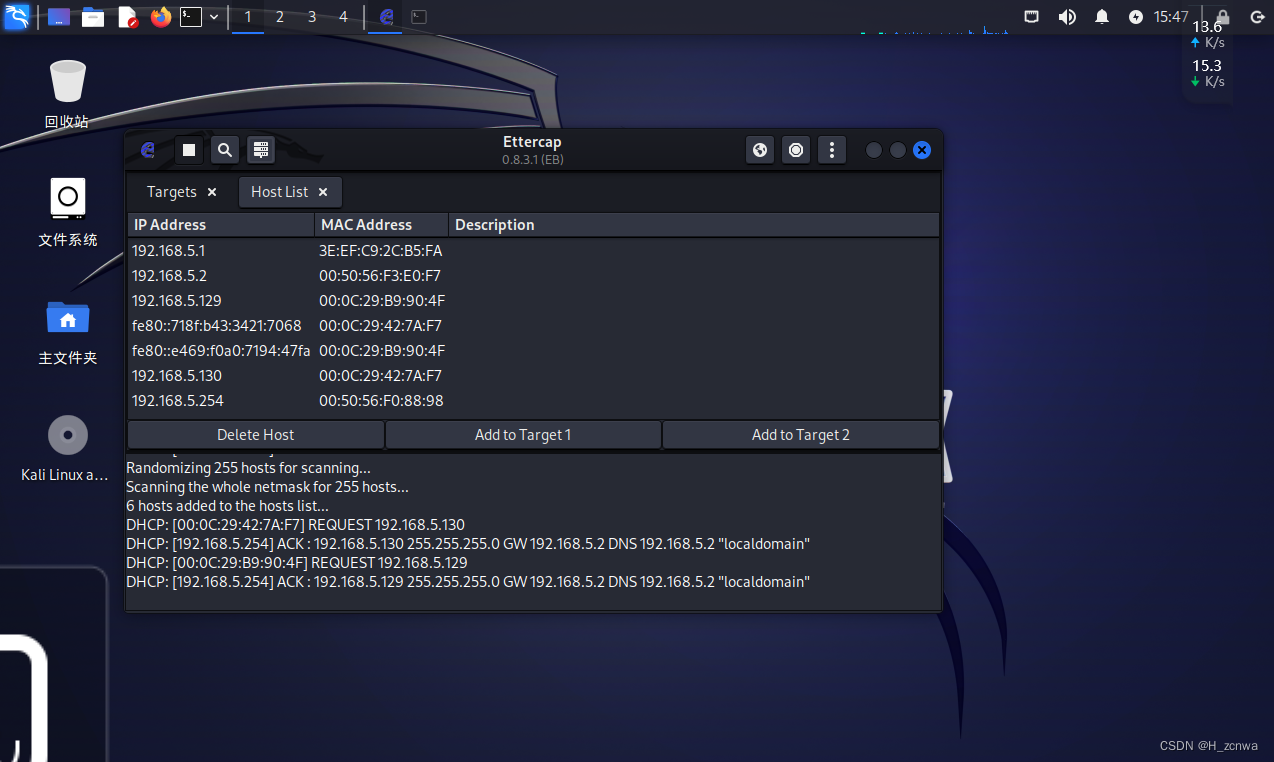

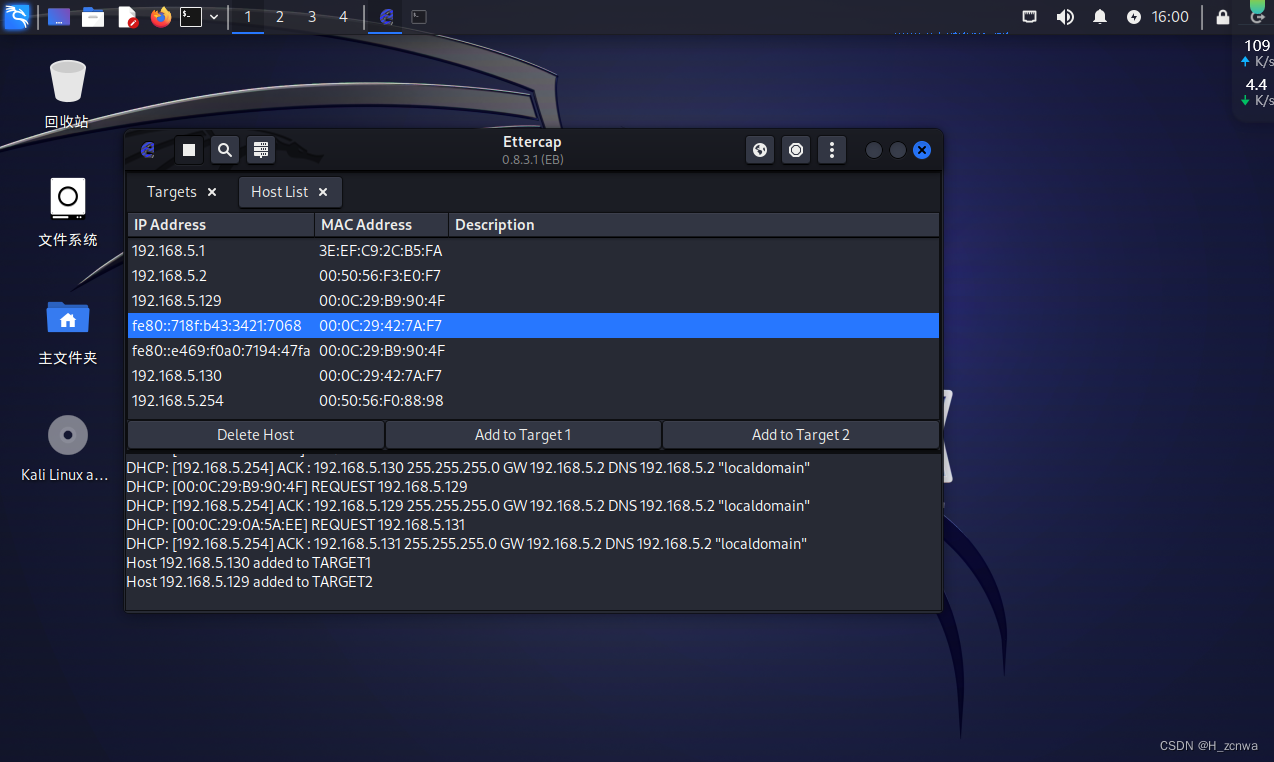

主机扫描完成后,我们单击放大镜右侧的图标以列出扫描的主机

您可以在此发现的主机列表中看到我们的两台目标机器

192.168.5.129和192.168.5.130,我们今天的目标是欺骗130,以使它认为我们是129,我们是131,让129和130在连接时抓住它们之间的数据包。

首先,我们首先选择此130,然后将其添加到目标1,添加129,将其添加到Target 2,此处的顺序无关紧要。

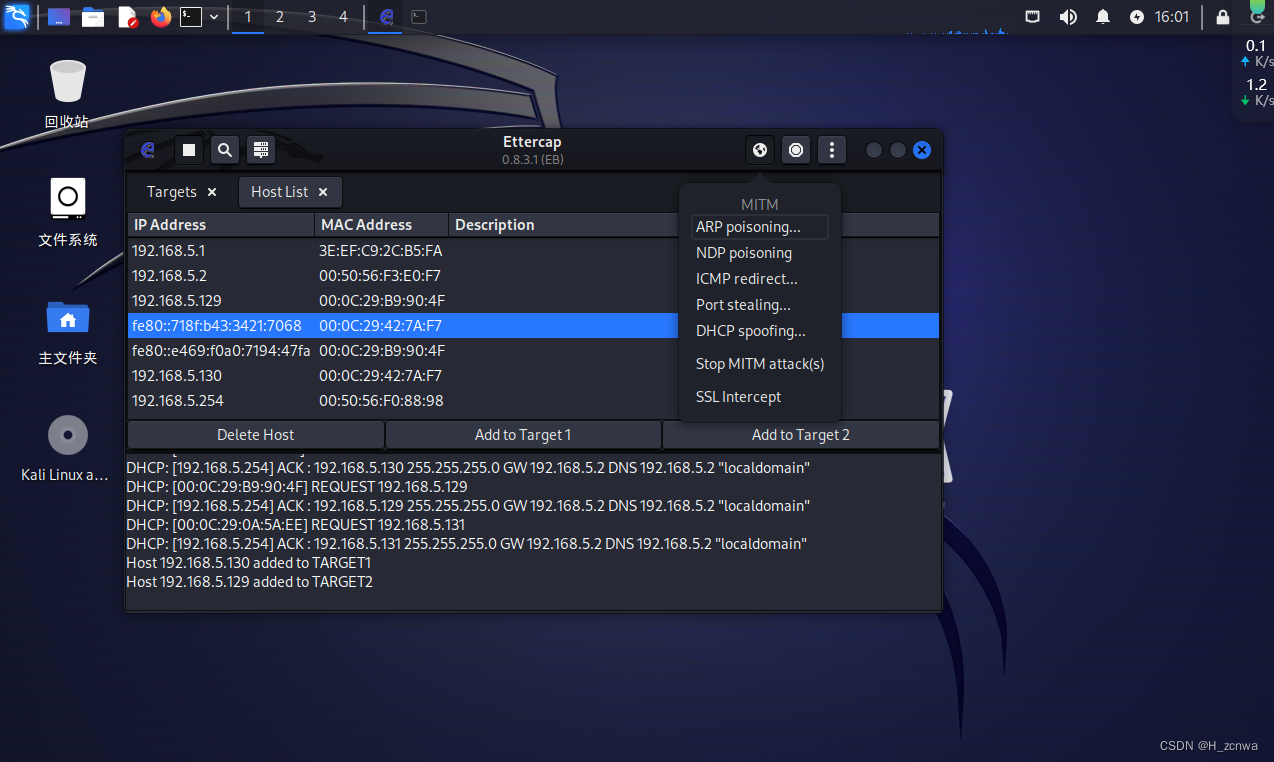

如果添加成功,将有一个提示。然后,我们单击右上角的地球图标,然后选择中间攻击的ARP。

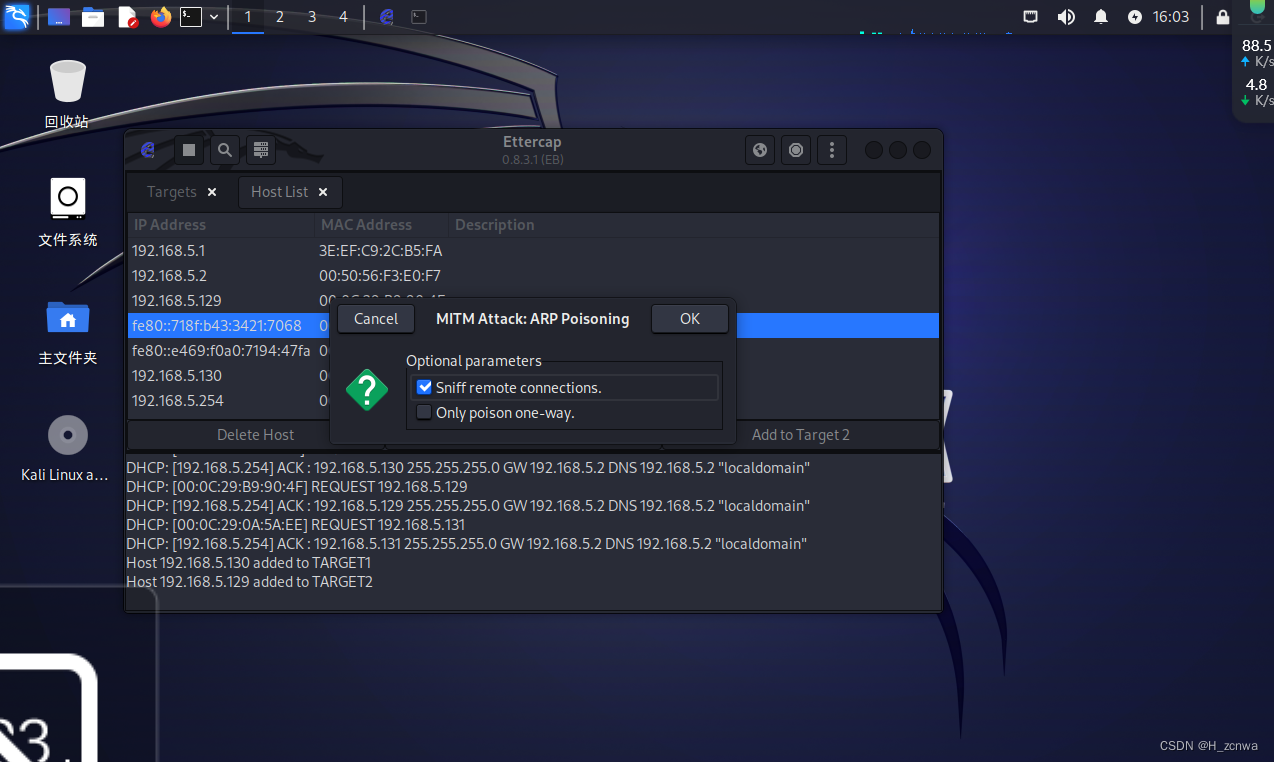

这里将有两个选择,一个用于双向欺骗,一个用于单向欺骗。

双向欺骗意味着主机和门户都在作弊,而单向欺骗只是其中之一。因为我们还需要在此处执行转发功能,所以我们在这里使用双向欺骗。进行选择后,我们将直接开始。

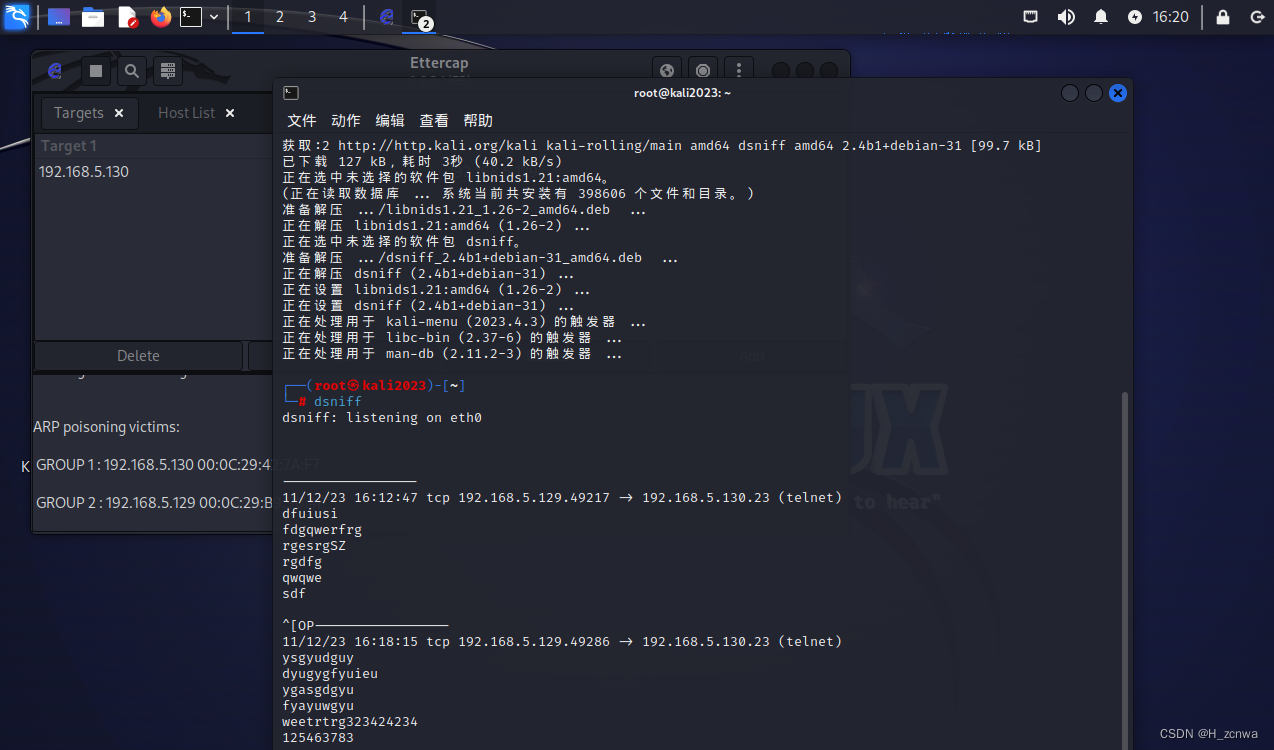

然后,我们在kali上启用监视ETH0网卡

┌──(root㉿kali2023)-[~]

└─# dsniff

dsniff: listening on eth0

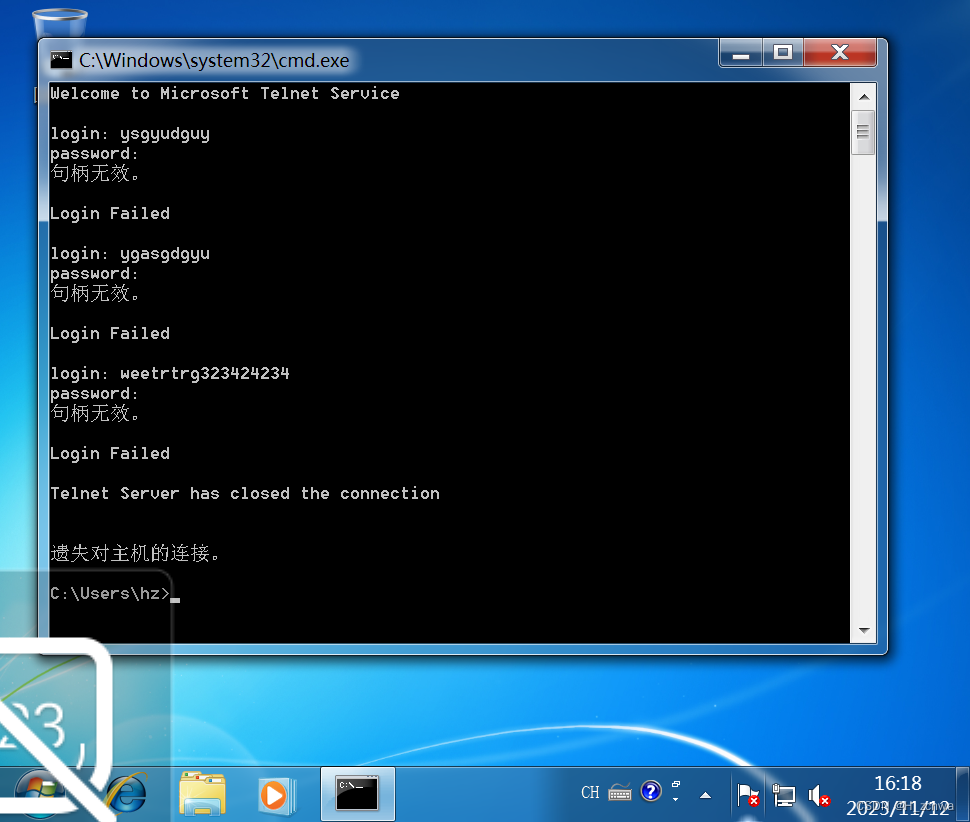

打开后,我们将选择一个(此处使用129)到另一台目标机器(130),然后使用telnet服务连接。

在此处输入用户名和密码时,我们可以随便输入某些内容。

然后,我们可以看到刚打开监视的ETH0网卡具有数据,并且数据与我们刚刚输入的数据完全相同。同样,使用130连接129的步骤相同。

这样,我们将完成我们的中间攻击之一。

5。ARP防御措施1。动态ARP检测

1。开关记录与每个接口相对应的IP地址和MAC,并生成DAI检测表。

2。开关检测每个接口发送的ARP响应数据包,确定新的响应数据包是否基于DAI表是非法的,并丢弃此数据包并在界面上惩罚该界面,如果是非法的。

2。静态ARP结合

防御ARP攻击和ARP欺骗的最直接方法是结合IP-MAC地址。用户可以通过在主机和网关(路由器)上实现双向IP地址和MAC地址来提高其网络的安全性。

3。使用诸如arpspoof和arposition之类的工具

原则是更快地将正确的MAC地址发送到网关。只要用户将正确的ARP数据包发送到攻击者发送ARP数据包的速度更快,就不会影响与网关的通信。这使ARP防御能力。

4。安装ARP防火墙

如今kaiyun.ccm,大多数安全协助软件具有内置的ARP防火墙功能,例如360保安,Turfur,Kingsoft Guard等。这些软件将终端计算机上的网关绑定到网关,以确保终端计算机不受终端计算机的影响。网络,从而保护其数据免于被盗。