生成键流序列的硬件是反馈移位寄存器,反馈位移寄存器由移位寄存器和反馈功能组成。

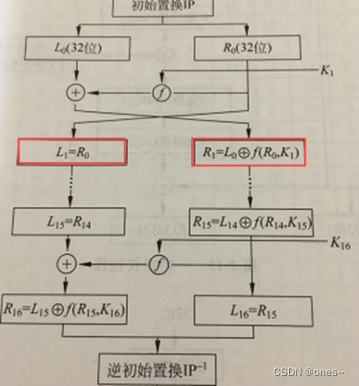

(6)DES加密过程

DES经营64位明文组。通过初始替换,显式数据包被分为左半部分和右半,每个分组都有32位kaiyun全站网页版登录,然后执行16轮完全相同的操作。这些操作称为函数f,并且在操作过程中将数据与密钥结合使用。 16发后,左右部件一起通过最终替换(反向更换的初始替换),即,算法已完成。

整体流程图:

1。初始更换IP:中断64位的明亮位置顺序

2。通过产品转换(16轮迭代):从初始替代品获得的64位结果分为两半,记录为L0和R0,每个32位。初始键是64位,而16 48 -pit子键是由键扩展算法生成的。

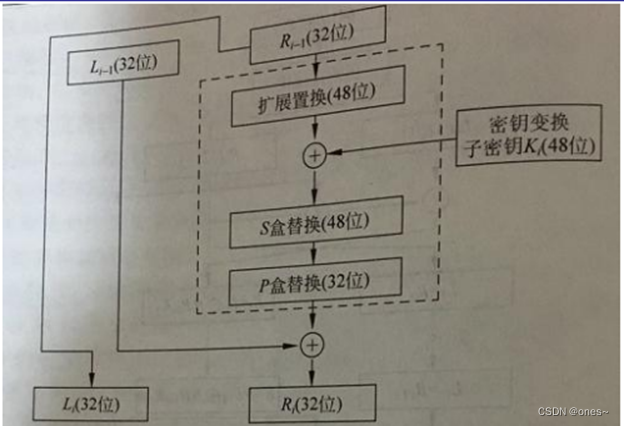

F变换:输入32,扩展和转换为48位后,它与子键不同或运行。选择更换S框,将48位压缩恢复到32位,然后更换P Box,输出32位。

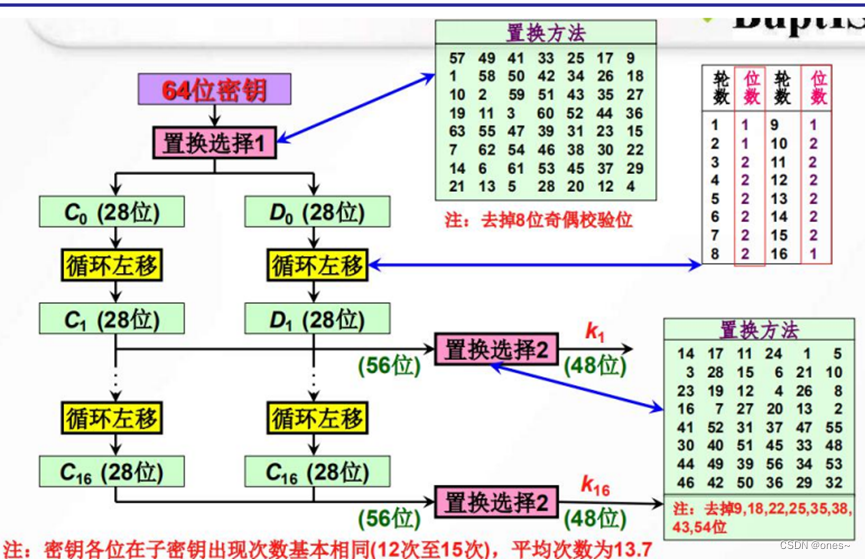

des sub -key生成过程:

3。在初始替换中替换IP-1

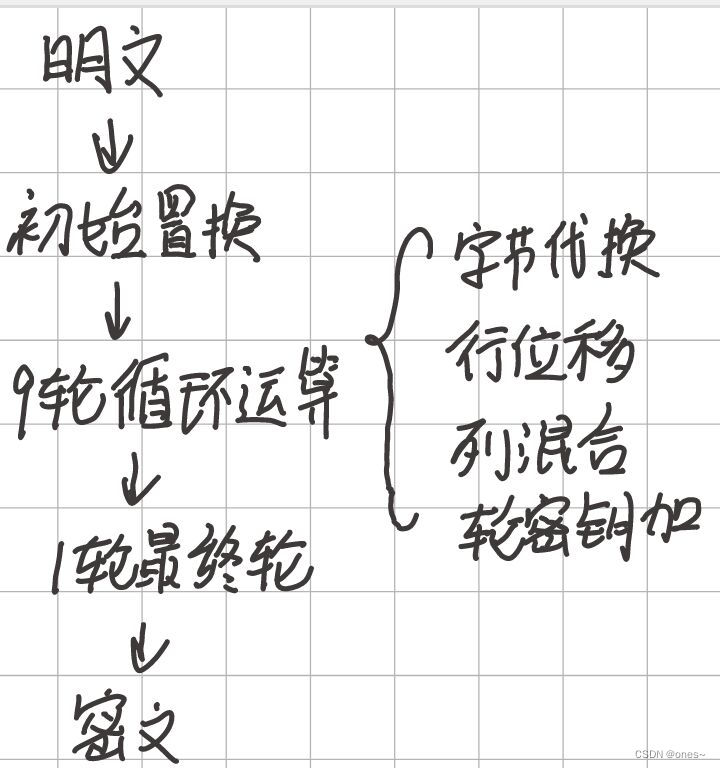

(7)AES加密过程

AES是数据包和加密算法。明亮的长度固定在128位,关键长度可以为128,92,256位。

备注:没有列表混合步骤的最后一轮

初始转换:明亮的文本矩阵和子键矩阵不同或

字节更换:每个元素的前四个指定行,最后四个指定的列。

线排量:第一行是不变的,第二行剩下,第三行向左移动,第四行向左移动。

列混合:取输入4_4矩阵留下给定的4_4矩阵

翻转键:使结果通过子键获得。

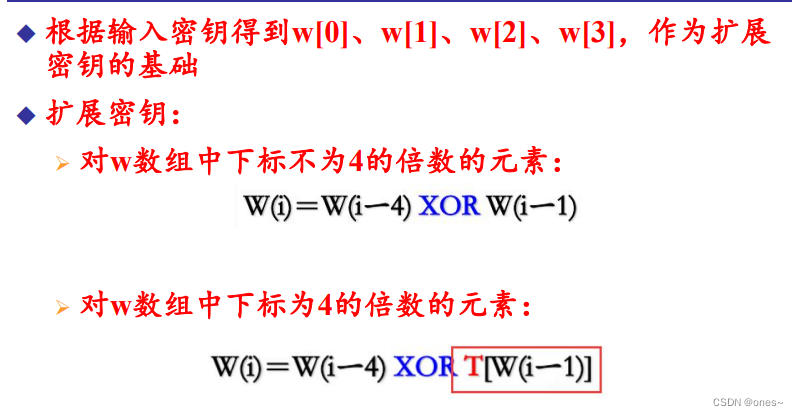

子键扩展到旋转键:

备注:对于4的倍数,您需要注意T功能; T函数的过程包括单词循环,字节更换和旋转常数或不同。

(单词周期:变换B0,B1,B2,B3至B1,B2,B3,B0; BYTES替换:S框更换;

[[AES加密算法] | AES加密过程详细信息|对称加密| Rijndael-128 |加密|

信息security_bilibili_bilibili](

card.all.Click“ [AES加密算法] | AES加密过程详细说明|对称加密| Rijndael-128 |加密|

信息安全_bilibili_bilibili”)

5。信息隐藏技术:

1。基于传统加密理论的解密系统的缺点

清楚地提醒攻击者是重要信息

攻击技术发展的发展已受到严重挑战

2。隐藏信息

信息隐藏是为了将秘密信息隐藏在另一个非固定运营商信息中,并通过公共渠道传递。

攻击者无法判断是否有秘密信息,也无法提取或删除秘密信息。

信息隐藏的最大优势是,它不会限制对主信号的访问和访问,而是致力于签名信号的安全性和机密性。

3。信息研究的内容隐藏研究

信息隐藏算法,数字水印,隐藏通道技术和匿名通信。

(4)意识到隐藏信息的基本要求

载体对象是正常的,不会引起怀疑。

伪装对象和载体对象都无法从感官或计算机的分析中区分。

安全取决于第三方是否能够区分载体对象和伪装对象。

伪装物体的正常处理不应被破坏。

(5)数字水印三个要素

水印本身的结构,水印嵌入式算法和水印检测算法。

(6)数字水印的应用

版权保护,数字指纹,认证和完整性测试,内容徽标和隐藏徽标,使用控制和内容保护

(7)数字水印的性能评估

我看不到,

对载体的损害程度,

主观评估

客观评估,

水印能力,感知和鲁棒性之间的平衡。

6。应用层安全技术

Web服务的安全确定了多个网络服务的安全性,还确定了整个Windows系统的安全性

(1)什么是II?

IIS是Intenet信息服务。它是用于配置应用程序池或网站,FTP站点,SMTP或NNTP站点的工具。该功能非常强大。使用IIS管理器,管理员可以配置IIS安全性,性能和可靠性。添加或删除网站,启动,停止和暂停站点,备份和还原服务器配置,创建虚拟目录以改善内容管理等。

(2)为什么我需要一封电子邮件?

传输速度很快,内容和形式各不相同,成本低,成本高且可靠,并且使用方便使用(采取异步工作的方法,不受时间和空间的约束。)

(3)什么是电子邮件?

电子邮件是互联网中最广泛使用的电子邮件,也是最基本的服务之一。

邮件帐户,您可以以非常低的价格与世界各地的网络用户联系,并通过电子邮件系统非常快速。

(4)电子邮件系统的组成

客户软件UA(用户代理):用于处理邮件。例如,电子邮件的写作,阅读和管理(删除和排序等)

服务器软件TA(传输代理):用于传递邮件

电子邮件不是“终端的终端”服务,而是称为“存储转发”后退

[一篇文章带您快速弄清楚什么是终端

(cnblogs.com)](一篇文章带您快速弄清楚哪些终端是

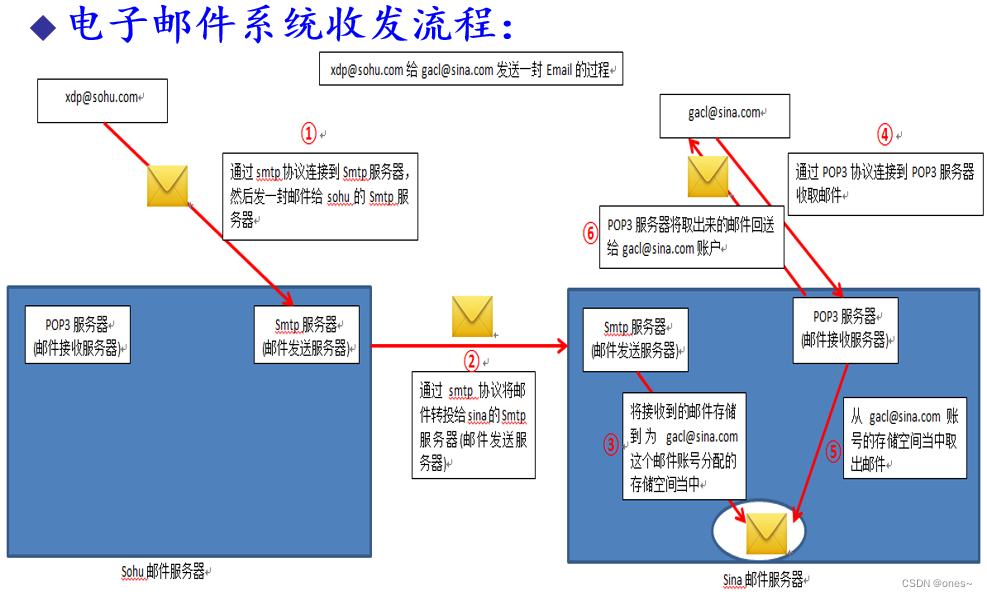

(5)电子邮件系统接收和接收过程

(6)什么是邮件网关?

邮件网关是指在两个不同邮件系统之间传输邮件的计算机。它可以计算哪些消息是重要的信息,例如主题,发件人,接收器,并将其转换为其他系统所需的格式。

负责内部和外部电子邮件系统之间的通信,从外部外部企业发送电子邮件,并通过Internet网站上的邮件发送

服务器首先保留。邮件网格可以定期收集并分发给电子邮件的接收器。同时,发送到企业外部的电子邮件将通过互联网传输。

(7)邮件网关的主要功能

预防功能,监视功能,跟踪功能,财务管理,分类统计表,邮件备份。

(8)邮件网关的目的可以分为

普通邮件网关和邮件过滤网关(邮件过滤网关是一个独立的硬件系统,可检测毒物邮件,与用户的邮件系统类型无关,并支持SMTP认证),Anti -SPAM Mail Gateway(Anti -SPAM Mail)网关基于基于服务的服务,服务器的电子邮件过滤和传输系统可以帮助企业有效地管理邮件系统,并同时使用未经授权的邮件进入或发行。电子邮件炸弹有效减少网络资源的浪费

(8)SMTP协议

它称为简单邮件传输原始,这是将邮件从源地址传输到目标地址的一组规则,以控制字母的运输方法。

SMTP协议属于TCP/IP协议的应用程序层协议,该协议可帮助每个计算机在发送或传输字母时找到下一个目标。通过SMTP协议指定的服务器,我们可以放置E-

发送到服务器服务器的邮件

SMTP服务器遵循SMTP协议发送电子邮件服务器以发送或传输电子邮件。

(9)流行协议

流行协议是邮局协议的缩写。这是一项协议,允许用户从邮件服务器发送和接收邮件。

POP3(邮局

邮局协议的第三版《协议3》规定了如何将个人计算机连接到Internet的电子邮件服务器并下载电子邮件电子协议,这是E -Mail的第一个离线协议标准。 POP3允许用户将邮件从服务器存储到主机,并同时删除保存在邮件服务器上的邮件。

(10)匿名转发

没有发件人信息的电子邮件:电子邮件的发件人可以隐藏他的电子邮件地址和其他信息,或通过某些方式向您提供一些错误的发送者信息。

(11)电子邮件“欺骗”

电子邮件“欺骗”是在电子邮件中更改名称,使其看起来像个地方或某人。

(12)反翼舰技术

过滤技术:关键字过滤,黑白列表,哈希技术,常规过滤,智能和概率系统

验证查询

挑战

代码:目前,电子邮件在传输中使用SMTP协议。它不提供加密服务。攻击者可以在电子邮件传输中拦截数据;两端-TO -END安全技术:PGP和S/MIME;主要功能是身份。数据认证和加密。

(13)PGP技术

PGP是基于开放键和算法的应用程序

该程序的创造力是将RSA公共密钥系统的便利性与传统加密系统的高速相结合,并在数字签名和密钥认证管理机制上具有巧妙的设计。

功能:快速加密速度,出色的移植和免费源代码

(14)PGP加密算法

公共密钥的混合加密,其加密算法包括四个方面

一个。

想法是PGP加密文件时使用的算法。当发件人需要传输消息时,将对算法进行加密以获取密码文本,并且加密键将由随机数生成器生成。

b。公钥加算法(RSA)

公共密钥和算法用于生成用户的私钥和公共密钥,加密/签名文件。

c。一种单向扩展算法(MD5)

为了提高消息发送消息的机密性,在PGP中,MD5用于更改用户密码和签名信息,以确保无法修改字母的内容。

d。一个随机数生成器PGP使用两个伪随机数生成器,一个是ANSI

X917生成器,另一个是要计算从用户键的时间和顺序引入随机性的熵值。它主要用于在对称加算法中生产键。

(15)S/MIME:安全的多用途互联网电子邮件扩展,

(16)S/MIME和PGP比较

一个。单向扩展算法和公共键和单键的单侧加密系统。

BS/MIME的认证机制取决于层次结构认证身份验证机构,

所有下一个级别的组织和个人证书均由以前的组织认证,最高级别的组织(根证书)均已获得认证。

CS/MIME带有信件的秘密签名。

(17)数据库系统的安全需求:完整性,可靠性,有效性,机密性,可审核性以及访问控制以及用户身份识别。

(18)SQL注射攻击

随着B/S模式应用程序的开发,越来越多的程序员使用此模型编写应用程序。但是,由于程序员的级别和经验也不平衡,因此,在编写代码时,大量程序员没有判断用户输入数据的合法性,因此该应用程序具有隐藏的安全危害。用户可以提交数据库查询代码。根据该计划返回的结果,他知道获得了一些数据。这是SO -CALLED SQL

注射,即SQL注入

7。网络攻击技术

网络攻击有两个主要目标:系统和数据,相应的安全性也涉及两个方面:系统安全和数据安全性。网络攻击分为主动攻击和被动攻击。

(1)网络攻击的目标

系统攻击的特征是:攻击发生在网络层上,破坏了系统的可用性,因此系统无法正常工作。它可能会留下明显的攻击标记,用户会发现系统无法正常工作。

数据类型攻击的特征是:面向信息的网络应用层,主要目的是篡改和窃取信息,并且不会有明显的痕迹。

(2)网络攻击的手段

当前网络攻击采用的主要手段是当前网络系统和各种网络软件的漏洞。

例如,TCP/IP协议本身的不完整,操作系统的缺陷等。防火墙设置不正确;电子欺诈;拒绝服务;网络病毒;使用黑客工具软件;使用用户(例如密码设置不当)的安全意识较弱;或直接将密码文件放置在系统中。

(3)网络攻击的分类

一个。阻塞攻击

:为了实施频道资源,网络连接资源和存储空间资源,服务器崩溃或资源已经耗尽,无法继续为外界提供服务。拒绝服务攻击(DOS)是典型的阻塞攻击。

b。侦探攻击:主要是收集与目标系统网络安全有关的各种信息,以帮助下一次入侵。它主要包括:扫描技术,建筑刺,系统信息服务收集等。

c。控制攻击:这是对目标机控制的一种攻击。最常见的三个:密码攻击kaiyun.ccm,特洛伊木马,缓冲区溢出攻击。

d。欺骗攻击

:包括IP欺骗和假新闻攻击。上一个是通过作为法律网络主机摆姿势的欺骗敏感信息的,后者的攻击主要用于配置或设置一些伪造信息以执行欺骗攻击。 ,伪造电子邮件,等等。

E.脆弱性

:系统硬件或软件具有某种形式的安全漏洞。这种脆弱性的直接后果是允许非法用户在未经授权的情况下获得访问权限或改善其访问权限。这是相应的攻击。

f。驱逐舰攻击:指目标机器的各种数据和软件的一种攻击,包括攻击方法,例如计算机病毒和逻辑炸弹。

(4)什么是侵入性行为?

入侵是指

尝试访问信息,处理信息或破坏系统以使系统不可靠且不可用的故意行为。从更广泛的意义上讲,当入侵者在非授权时试图在目标上“工作”时,从一开始云开·全站体育app登录,入侵者就已经发生了。

(5)入侵者的目的

执行流程,获取文件和数据,获得超级用户权限,执行非授权操作,制作系统垃圾服务,篡改信息和泄漏信息

(6)入侵者的类型

伪装者:使用计算机或绕过系统访问控制机制以获取法律用户帐户权限的人

非法人员:尚未访问数据程序或资源的合法用户,或者有权获得授权但错误地使用其权力的人。

秘密用户:自己的帐户管理权限,使用此控件逃避审计和访问数据,或禁止收集审计号

(7)入侵的常见手段

密码攻击:

入侵者总是试图通过猜测或获取密码文件来获取系统认证密码,以便输入系统。入侵者登录后,他们可以找到系统的其他安全漏洞以获得进一步的特权。

拒绝服务攻击:

拒绝服务攻击不是一种特定的攻击方法,而是攻击的结果。最后,由于一定程度的破坏,目标系统无法提供正常服务,甚至导致身体瘫痪或崩溃。

控制攻击:

控制-Type攻击是一种试图直接控制主机的攻击。 (特洛伊木马:从表面上看,它是有用的软件工具,但实际上,启动后秘密安装破坏性的软件;缓冲区的写入超出其长度,导致缓冲区的溢出,这破坏了程序和程序的堆栈使程序能够执行恶意代码以实现攻击的目的)

信息收集类型攻击:扫描技术是一种常用的消息收集类型攻击方法,ping扫描,端口扫描,操作系统检测以及其他三种类型的工具和技术。

假消息攻击:攻击者使用具有不正确配置的信息来欺骗目标系统。

(8)脆弱性及其原因

计算机漏洞是指某些属性,即入侵者可能会恶意使用计算机系统。

(9)脆弱性扫描技术

脆弱性扫描技术是指在攻击者渗透到用户系统中之前使用手动或特定软件工具 -

安全扫描仪,评估系统的脆弱性,找到可能造成系统损坏的安全漏洞,对目标系统进行脆弱性检测和分析,提供详细的漏洞描述,并提出维修建议和安全策略,以生成安全漏洞,以生成生成的安全漏洞完整的安全分析报告为网络管理员改善系统提供了重要的基础。

(10)脆弱性扫描技术分类

主机漏洞扫描:从系统管理员的角度来看,

检查托管系统的平台安全性,例如文件系统的权限设置以及基于此平台的应用程序系统配置以及应用程序系统的安全性。目的是增强主机系统的安全性。

网络扫描:使用模拟黑客攻击的形式

执行由系统提供的系统和相关协议提供的系统提供的已知安全漏洞,然后根据扫描结果向系统管理员提供彻底可靠的安全性分析报告。为了提高网络安全的整体水平,提供了重要的依据。

(11)ARP的工作原理和ARP的缺陷

ARP(地址解析协议,地址分析协议)是计算机直接通信以太网中必须使用的协议之一;

在以太网中,每个网络接口都有唯一的硬件地址,即网卡的MAC地址。 MAC地址和IP地址使用ARP和RARP协议进行相互转换。

(12)DOS(拒绝服务,拒绝服务)

“拒绝服务”的主要方法是向服务器发送大量需要确认的信息,该信息填充了服务器的无用信息。所有信息都包含需要回复的错误地址。但是,用户找不到用户。服务器正在等待。一分钟以上后,服务器再次切断了连接。切断服务器时,黑客将传输一批新的信息,需要再次确定。

(13)服务器的缓冲区队列

服务器不会在每次收到SYN请求时与客户端建立连接。相反,它将为连接请求分配一个内存空间,建立会话并将其放在等待队列中。

如果服务器收到第一个位信息,则认为这是错误的数据段,并且它将根据客户端IP从缓冲区队列中删除此类连接。这不仅会影响IP欺骗,而且还可以用于进行DOS攻击。

(14)DDOS(分布式拒绝服务)

****攻击是使用许多计算机一起发动攻击。

8。计算机病毒和预防

(1)计算机病毒的定义

****计算机病毒是一个程序,一个段可执行的代码。准确的定义是:

指的是一组计算机说明或程序代码,该计算机函数或计算机程序中插入的损坏数据影响计算机的使用和自我复制。

****(2)计算机病毒的特征

****不能通过执行主机程序来激活病毒和交叉平台来用作独立的可执行程序操作,自我复制和激活病毒

(3)计算机病毒的分类

根据感染对象进行分裂:指导类型病毒,文件型病毒,网络病毒和复合病毒

根据病毒的破坏程度分裂:良性病毒,恶性病毒,极恶性病毒,灾难性病毒

除以病毒的攻击方法:良性病毒源代码嵌入在攻击类型中,代码更换攻击类型,系统修改类型,外壳附加类型

根据计算机病毒的功能来划分,常见病毒:感染型病毒(危害最大)、蠕虫病毒(传播载体多,传播能力强)、后门程序(远程操控)、木马病毒(隐藏、窃取)、病毒工具(网络)媒体),病毒生成器(累积木材的形成),有趣的程序(愚蠢)

(4)VBS病毒

VBS病毒感染和搜索文件的原理:首先将计算机病毒本身代码为字符串变量VBSCopy;然后将此字符串覆盖到目标文件,并创建一个名为“文件名”的文件名称和VBS作为扩展副本的文件前缀,最后删除目标文件。

(5)蠕虫病毒原理

*****蠕虫病毒通常是主要计划和指导计划

两部分形式之后。在计算机成功入侵的主程序后,它将读取在线公共配置文件,同时运行当前网络在线状态信息的计算机系统实用程序,以从计算机网络计算机中获取其他计算机信息。这些计算机信息包含某些系统的缺陷。蠕虫病毒使用这些系统缺陷。在这些

在远程计算机上建立病毒指导程序。

(6)昆虫特征

强烈的独立性,发现系统脆弱性,以实施主动攻击,更广泛的传播,更快的传播,并采用高度聪明的方法来伪装,隐藏和使用先进的技术。

(7)特洛伊木马

****特洛伊木马自己通过观看开放端口来判断特洛伊木马或其他黑客来加载技术。

九,防火墙技术。

(1)为什么我需要防火墙?

反黑的入侵,反病毒内部网络传播,访问控制,“隔离”屏障。

(2)什么是防火墙?

“防火墙”是指将内部网络与公共访问网络(例如Internet)分开的方法。它实际上是一种孤立技术。防火墙是两个网络通信时执行的一种访问控制。它用于保护计算机网络免受骚扰非授权人员的骚扰,并防止黑客入侵。

(3)防火墙的基本属性

防火墙是不同网络或网络安全域之间信息流的唯一出口。所有两个路数据流都必须通过它;只有授权的法律数据,即防火墙系统中安全策略允许的数据才能通过。逻辑上,防火墙,防火墙是一个分离器,有限的设备和一个分析仪。他有效地监视了Intranet和Internet之间的所有活动,以确保内部网络的安全。

(4)防火墙的开发

第一代“软件包过滤”防火墙主要使用参数,例如数据软件包,目标地址和端口号,以确定是否允许数据包传递和向前传递。它无法抗拒IP地址欺诈攻击,并且缺乏审核功能。

第二个代理防火墙,也称为代理服务器,用于提供网络服务 - 级别的控制,该控制级别的外部网络在申请中间转换为受保护的内部网络的角色。

第三代“状态监视功能”防火墙,它可以检测和监视每一层数据包。

第四代防火墙结合了网络安全技术的开发可以抵抗当前常用的网络攻击方法,例如IP地址欺诈,特洛伊木马,蠕虫,密码暴力搜索和邮件攻击。

(5)防火墙的分类

根据数据处理方法分类:软件包过滤防火墙(静态包装过滤,动态包装过滤),代理防火墙(代理防火墙,自适应代理防火墙)

(6)防火墙功能

网络安全障碍,加强网络安全策略,监视和审核网络访问和访问,防止内部信息泄漏以及保护内部网络安全

(7)防火墙通过以下4种技术控制访问和执行安全策略

服务控制 - 确定可以访问的网络服务类型。防火墙可以根据IP地址和TCP端口号过滤通信量。

方向控制 - 确定特定服务请求的方向通过防火墙流的方向

用户控制 - 用户试图访问服务以控制对服务的访问。

行为控制 - 控制如何使用特定服务。

(7)防火墙的限制

防火墙限制有用的网络服务;内部网络用户的攻击不能受到保护;无法通过防火墙以外的其他路线阻止的攻击;已传输感染感染病毒的软件或文件;防火墙无法阻止数据驱动的攻击;新的网络安全问题。

(8)分布式防火墙

传统防火墙不足:结构限制(内部和外部网络的概念没有很好地区分),外部预防和内部非内部(有限功能),效率问题(易于形成网络瓶颈),故障问题(单点失败)

分布式防火墙:一种用于保护企业网络中关键节点服务器,数据和工作站的主机安全系统免于非法损害。

(9)分布式防火墙的结构

主要采用软件表单的形式,“三层”过滤检查,中央战略管理服务器统一负责设置安全策略,与传统防火墙的边界不同;分布式防火墙是一个完整的系统,而不是单个产品。根据该功能,可以将其分为以下几个部分:网络防火墙,主机防火墙,中心软件防火墙。

(10)分布式防火墙的特征

与个人防火墙相似,主机留下来嵌入操作系统

(11)分布式防火墙的优势

适用于服务器托管(大数据中心),增强的系统安全性(入侵检测),消除结构瓶颈问题,改善系统性能(单个接入点),并随着系统的扩展,用于广泛和支持VPN通信

(12)个人防火墙的主要功能

防止用户对用户的攻击,阻止特洛伊木马和其他恶意软件攻击,与其他安全产品集成并为移动计算机提供安全保护。

补充相关的TCP/IP知识点

TCP/IP(传输控制协议/Internet

协议,传输控制协议/网络协议)是指可以在多个不同网络之间实现信息传输的协议群。 TCP/IP协议不仅是指TCP和IP协议,而且还指由FTP,SMTP,TCP,UDP,IP协议组成的协议群集,仅是因为TCP/IP协议中的TCP协议和IP协议是大多数代表性,因此称为TCP/IP协议。 (应用程序层,传输层,网络层和链接层)

10。入侵检测系统

(1)入侵检测系统的定义

入侵:它不仅包括攻击启动的系统控件,还包括漏洞信息的收集,造成对计算机系统(例如拒绝访问)造成伤害的行为。

入侵测试:这是对入侵行为的发现。通过计算机网络或计算机系统中的几个关键点,它分析了它,以找出在网络或系统中是否存在攻击的行为和迹象。 (系统扫描仪基于攻击功能数据库扫描系统漏洞。它更多地关注配置中的漏洞,无法识别攻击)

侵入性检测系统:它是检测计算机网络攻击行为的软件或硬件。作为对防火墙的合理补充,它可以帮助网络管理员探索网络的入侵,从而扩大系统管理员的安全管理功能。

ID的主要功能:检测和分析用户和系统的活动,检查系统配置和漏洞,评估关键资源和数据文件的完整性,识别已知攻击行为,统计分析异常行为,操作系统日志管理并识别操作系统。违反用户活动安全策略的行为

(2)入侵的方法和手段

端口扫描和漏洞攻击,密码攻击,网络监控,拒绝服务攻击,缓冲区溢出攻击,欺骗攻击

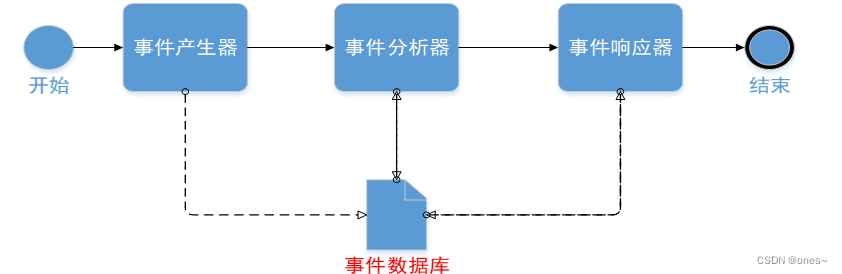

(3)ID的通用模型CIDF

Information collection: Several different key points (different network segments and different hosts) in the computer network system; the content includes the status and behavior of systems, networks, data and user activities;

(4) IDS signal analysis method

Mode match: Compare the collected information with the known network invasion and the system misuse mode database.

Advantages: accuracy and high efficiency

Disadvantages: need to be continuously updated and cannot detect unprepared attacks

Statistical analysis: First create a statistical description for the system object, and some measurement attributes when statistics are used normally. Any observation value is outside the normal range, and invasion occurs.

Advantages: unknown and more complicated invasion can be detected

Disadvantages: High misunderstandings and missed reports

Complete analysis: It is mainly concerned about whether a file or object is changed. It usually adopts a powerful encryption mechanism (such as the HASH function) to identify tiny changes.

Advantages: Can find any changes that cause files or objects that cause attacks or objects

Disadvantages: Unable to respond in real time, and can only be analyzed afterwards.

(5) Common response processing of IDS

Warning and event report;

Terminate the process, forced users to launch;

Cut off the network connection and modify the firewall settings;

Disaster assessment, automatic recovery;

Find the positioning attacker.

(6) IDS classification

IDS is classified according to the detection location (data source):

Network -based IDS: The network -based IDS analyzes the data packet to detect attacks against the network. This IDS sniff network data package, this IDS sniffing network data packet

And compare the data flow with the characteristics of known invasion behavior.

Advantages: surveillance and meet various performance needs;

Disadvantages: Bandwidth requirements: traffic