如果不一样就无视这个数据包,如果一样的话,这台设备会先把发送方的MAC地址和IP地址记录到自己的ARP表中,如果ARP表里已经存有这个IP的信息,就把它更新掉,然后向源头设备发送一个ARP应答数据包,通知它自己就是它要找的MAC地址;源头设备收到这个ARP应答数据包之后,会把得到的目标设备的IP地址和MAC地址记入自己的ARP表,然后借助这些信息开始数据传送。

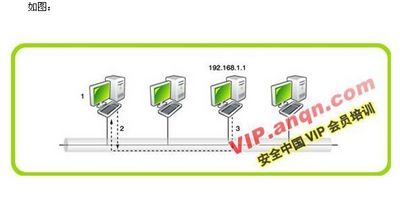

需要向192.168.1.1发送数据包,不过不清楚其MAC地址是什么,这种情况该如何处理?

局域网中发送询问信息,内容为192.168.1.1的MAC地址究竟为何,采用广播方式传递。

其余设备均无反应,唯独192.168.1.1给出了回应,说明该地址的MAC码为00-aa-00-62-c6-09

由前文可知,ARP协议的根本在于默认局域网内所有用户都是可信的,这便为以太网上的ARP欺骗提供了便利条件。此外,ARP协议运行于IP协议之下更低的层级,其影响因而更加难以察觉。

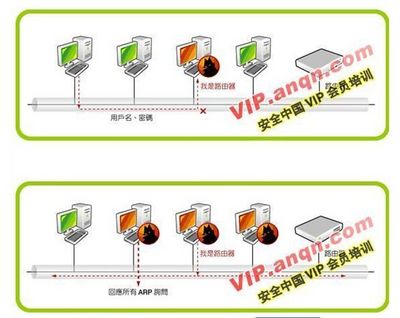

二、ARP欺骗的原理

ARP攻击最初是为了窃取密码而设计的,网络内部被感染的设备可以假扮成路由器,从而盗取用户密码,后来这种攻击方式演变成隐藏在软件中,用来干扰局域网其他用户的正常网络交流,接下来我们简单说明ARP欺骗的工作方式:设想一个网络环境,一台交换机连接着三台计算机,分别是机器A,机器B,以及机器C

A所在位置的信息如下:其网络标识码为192.168.1.1,而物理地址码是AA-AA-AA-AA-AA-AA。

B所在位置的网络标识为:IP数值是192.168.1.2,MAC编码是BB-BB-BB-BB-BB-BB

C所在位置的网络标识是IP地址192.168.1.3,其网卡物理编码为CC-CC-CC-CC-CC-CC。

第二步:在A机器上执行ARP -A指令查询ARP记录时,通常会有以下内容显示出来。

网络端口:点分二十六进制数一九二点一六八点一点,位于编号为三百零七十六万九千六百零三的网口上

网络标识实体地址属性类别

该IP地址为192.168.1.3,对应的MAC地址是CC-CC-CC-CC-CC-CC,并且是动态分配的

第三步:借助计算机B,执行ARP恶意代码,用以发出ARP恶意数据包。

B向A发送一个伪造的ARP回应,该回应里的信息显示发送者IP是192.168.10.3,也就是C的IP,而MAC地址则被篡改为DD-DD-DD-DD-DD-DD,原本应该是CC-CC-CC-CC-CC-CC,现在被错误地替换了。A收到B假扮的ARP回复后,就会修正自身的ARP记录,却未察觉到伪造行为。A并未意识到该应答实际源自B,其记录中仅有192.168.10.3(C的IP)以及无效的DD-DD-DD-DD-DD-DD MAC。

第四步:伪装操作结束后,在A设备上执行ARP检测指令,以获取ARP数据表的详情,此时将发现原本准确的数据发生了偏差。

Interface: 192.168.1.1 on Interface 0x1000003

Internet Address Physical Address Type

该地址是局域网中的私有IP,采用动态分配方式,其MAC地址为特定的一串字符组合,会随时间变化而更新,以便设备接入网络时能够自动获取,无需手动设置,这种分配方式通常由路由器或DHCP服务器管理,确保网络资源的有效利用,同时避免冲突kaiyun.ccm,提高网络稳定性,用户在使用过程中无需过多关注其具体变化,只需保证设备能够正常连接即可。

先前案例里,计算机A里存有关于计算机C的MAC地址记录现已不准确,因此今后若从A端尝试连接C端,指定192.168.1.3这个IP时,ARP协议仍会错误地将其对应为MAC地址DD-DD-DD-DD-DD-DD。

当局域网里某台设备,持续向其他设备,尤其是向网关,发送大量无效且伪造的ARP回应数据包时,网络就会变得非常拥堵。因为网关的MAC地址信息有误,所以网络内其他设备发往网关的数据无法顺利传输,这样一来设备就失去了正常的上网功能。

这就导致了无法连接国际互联网的状况,并且网关设备还管理着局域网LAN的接入权限,因此局域网访问也会遭遇障碍。图示能够更加清晰地呈现ARP欺骗攻击的现象。

三、ARP欺骗的危害

ARP类攻击于去年五月首次在校园网中显现,当前校园网内计算机遭感染的“ARP欺骗”类病毒已衍生出数十种变体,这些变体根据其运行机制和外在表现可大致归为三类,其中“ARP欺骗”与“恶意窃听”两种类型对学校局域网的正常运作及网络用户信息安全构成的威胁最为严重。

ARP攻击一旦启动,就会导致局域网内所有计算机无法互相交流,并且网络对这种恶意行为毫无抵抗力,只要局域网中有一台计算机感染了“ARP欺骗”病毒,整个局域网的通讯就会完全瘫痪。

这种病毒属于ARP病毒家族,是其中破坏性最强的类型。它不会导致网络瘫痪,只会造成网络传输速度明显变慢,但中毒的设备会窃取局域网所有通信信息,并转发给指定的外部用户,对局域网内用户的网络活动造成极为恶劣的后果,直接危害到用户的个人信息安全。

四、出现ARP攻击的原因及特征

一个正常的局域网环境一般不会遭遇ARP攻击,但经过持续观察,发现此类攻击的发生主要源于几个方面:网络设备配置不当,系统存在漏洞,以及部分用户安全意识薄弱。

1、人为破坏

内部网络中,部分用户私自部署了P2P监控应用,例如P2P终结者、网络执法官、聚生网管以及QQ第六感等工具,这些软件被用于对他台设备进行非法监视,同时还会阻碍网络传输速率,甚至发动局域网DDOS攻击行为。

2、木马病毒

那些名为传奇、跑跑卡丁车、劲舞团等游戏的作弊工具,例如及时雨PK版、跑跑牛车、劲舞小生等,其中掺杂了部分木马软件,同样可能诱发ARP攻击行为。

通常情况下故意制造麻烦的人并不多,偶尔几次捣乱,次数一多自己也会感到厌烦,而且事后管理员肯定会找出捣乱者,所以说人为干扰相对容易处理。最头疼的是使用含有木马的软件外挂,以及浏览嵌有恶意程序的网页。

网络时常中断,运行迟缓,进程列表里会出现 down.exe 或 1.exe 或 cmd.exe 或 9sy.exe 中的一种或多种,情况严重时会自动获取威金病毒,包括 logo_1.exe.rundl132.exe开yun体育app官网网页登录入口云开·全站体育app登录,并感染可执行文件,导致图标异常。

五、常用的防范方法

ARP攻击的技巧和途径五花八门,所以至今还没有一个能完全阻断所有攻击的方案,实践中效果最好的方法就是给Windows系统装齐补丁,合理设置并运用网络防火墙,同时装上杀毒软件并经常更新病毒信息库。

针对Windows系统,不仅需要安装SP2版本(XP)或SP4版本(2000)的补丁,后续发布的所有安全补丁也必须全部更新,这样能够最有效地抵御病毒和木马的侵害。同时,要规范使用U盘等可移动存储介质,避免在校外计算机上传播病毒和木马。

下面介绍防范ARP攻击的几种常用方法:

1、静态绑定

把IP地址和MAC地址进行固定搭配,在局域网中,既要让计算机设备,也要让网关设备,都实施IP地址与MAC地址的绑定措施。

ARP动态实时机制常被用来误导局域网设备,我们通过将ARP全部调整为固定模式能够有效防范对内部计算机的误导行为,此外在网关处实施IP地址与MAC地址的固定关联也非常必要,通过这种双向固定方式可以更加稳妥地保障网络安全,不过这种方法需要每台设备单独进行绑定操作,并且每次设备重新启动后都必须重复绑定过程,因此工作量相当可观,尽管绑定工作可以通过批处理脚本自动完成,但操作过程依然相当繁琐。

2、使用防护软件

市面上针对ARP防护的软件产品日益增多,我们学校普遍采用的是由大势至(北京)软件工程有限公司开发的聚生网管系统,其官方网站网址为http://www.grabsun.com。

聚生网管运用内核级拦截手段和前瞻性防御策略,其具备六个主要组成部分,能够处理多数欺骗行为和ARP攻击现象,以此确保通讯安全,防止通讯数据遭网管软件或恶意程序窃听与操控,同时维护网络连接的稳定性

3、具有ARP防护功能的网络设备

ARP攻击造成的网络故障,是当前网络维护,尤其是局域网维护中最为棘手的难题,这种攻击手法技术门槛不高,任何人借助攻击工具都能实施ARP欺骗,而针对此类攻击的防范措施,目前尚无特别理想的有效手段,现阶段只能采取事后补救的方式,本文提出的方法,希望能为大家提供一些参考价值。